قالت وكالة التجسس الكورية الجنوبية إن قراصنة من كوريا الشمالية اقتحموا شركات تصنيع معدات الرقائق في كوريا الجنوبية.

ويقول جهاز المخابرات الوطنية (NIS) إن بيونغ يانغ تحاول تصنيع أشباه الموصلات لبرامج الأسلحة الخاصة بها.

ويأتي ذلك بعد شهر من تحذير الرئيس يون سوك يول من أن كوريا الشمالية قد تقوم باستفزازات مثل الهجمات الإلكترونية للتدخل في الانتخابات المقبلة.

وفي العام الماضي، اخترقت كوريا الشمالية رسائل البريد الإلكتروني لأحد مساعدي الرئيس يون.

وقالت إدارة الاستخبارات الوطنية في بيان: “نعتقد أن كوريا الشمالية ربما تستعد لإنتاج أشباه الموصلات الخاصة بها في مواجهة صعوبات في شرائها بسبب العقوبات”.

وأضافت أن جهود بيونغ يانغ قد تكون مدفوعة بالحاجة إلى امتلاك رقائق لبرامج أسلحتها، بما في ذلك الأقمار الصناعية والصواريخ.

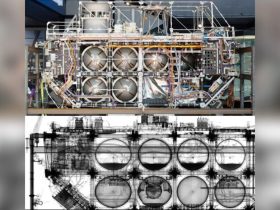

وتعتقد وكالة المخابرات الوطنية أن كوريا الشمالية اخترقت خوادم شركتين لمعدات الرقائق في ديسمبر وفبراير، وسرقت تصميمات المنتجات والصور الفوتوغرافية لمنشآتهما.

كما حذرت الشركات الأخرى العاملة في صناعة الرقائق من اتخاذ الاحتياطات اللازمة ضد الهجمات السيبرانية.

ومع ذلك، لم تذكر وكالة التجسس أسماء الشركات المتضررة ولم تشير إلى أن كوريا الشمالية كانت قادرة على الحصول على أي شيء ذي قيمة.

وقالت وكالة المخابرات الوطنية إن الشركات الكورية الجنوبية كانت هدفا رئيسيا للقراصنة الكوريين الشماليين منذ أواخر العام الماضي.

وتعتقد أن المتسللين استخدموا تقنية تسمى “العيش خارج الأرض”، والتي تقلل من الرموز الضارة وتستخدم الأدوات الشرعية الموجودة داخل الخوادم، مما يجعل من الصعب اكتشافها باستخدام برامج الأمان.

وفي الشهر الماضي، قال مكتب الرئيس يون إن اختراق حساب البريد الإلكتروني لأحد المساعدين كان بسبب انتهاك اللوائح الأمنية وأن نظامه الرسمي لم يتم اختراقه.

ولطالما نفت بيونغ يانغ تورطها في الجرائم الإلكترونية، لكن سيول ألقت باللوم على قراصنة من كوريا الشمالية لسرقة مبالغ كبيرة من المال، غالبًا بعملة مشفرة، لتمويل النظام وبرنامج الأسلحة النووية.

تشير التقديرات إلى أن كوريا الشمالية سرقت ما يصل إلى 3 مليارات دولار (2.36 مليار جنيه إسترليني) منذ عام 2016.

ويُعتقد أيضًا أنها تنفذ عمليات اختراق بهدف سرقة أسرار الدولة، بما في ذلك تفاصيل تكنولوجيا الأسلحة المتقدمة.

أصبحت البلاد، التي تخضع لعقوبات دولية صارمة، أكثر تطوراً على نحو متزايد في الطريقة التي تنفذ بها الهجمات السيبرانية.

اترك ردك